Bild: Shutterstock

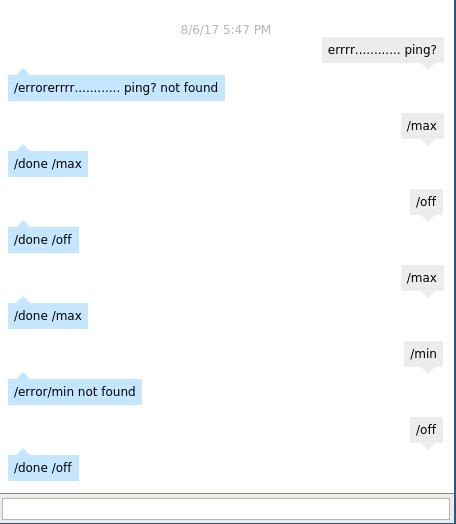

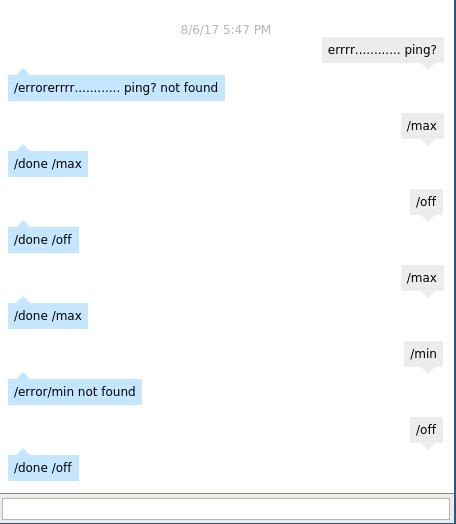

Das Internet der Dinge ist auch in der Sexindustrie auf dem Vormarsch: Immer mehr Sexspielzeuge sind mit dem Internet verbunden. Die Privatsphäre der Nutzer zu schützen, ist für die meisten Hersteller dabei jedoch sekundär.Was bedeutet es also, wenn euer Dildo online ist, während ihr ihn benutzt? Möglicherweise sammelt er einen Haufen sensibler Daten und speichert diese auf einem Server, auf den ihr keinen Zugriff mehr habt. Doch es gibt einen Ausweg aus der sexuellen Daten-Misere, wie Sicherheitsforscherin Sarah Jamie Lewis zusammen mit Motherboard US letzte Woche eindrucksvoll unter Beweis stellte: Sie ließ uns ihren Dildo über ein Chatprogramm fernsteuern.Folgt Motherboard auf Facebook, Instagram, Snapchat und TwitterLewis präparierte ihren internetfähigen Dildo so, dass er Befehle über das Tor-Netzwerk empfangen konnte - und zeigte damit auch, dass die Anwendungsmöglichkeiten für den Tor-Browser sehr vielfältig sind. Das Tool, mit dem Nutzer ihre Online-Aktivitäten anonymisieren können, eignet sich nämlich nicht nur für Whistleblowing-Plattformen, Darknet-Märkte oder sichere Chat-Dienste: Wer Tor benutzt, kann auch die Datensammelwut seines elektronischen Sexspielzeugs überlisten, da die Verbindung zwischen App und Gerät somit nicht über die Server des Herstellers laufen und dort ausgelesen werden können."Ich wollte zeigen, dass man die Kommunikation zwischen diesen Geräten von vornherein privat, Ende-zu-Ende verschlüsselt und sicher einstellen kann – und dass sie ganz ohne den Server eines Drittanbieters laufen können, der Daten über die Nutzer sammelt", erklärte Lewis gegenüber Motherboard.Für ihren Versuch nutzte Lewis das Chat-Programm Ricochet, das für jeden Nutzer einen Tor Hidden-Service erstellt, einen versteckten Dienst, der nur innerhalb des Tor-Netzwerks sichtbar ist. Ricochet schützt nicht nur die Gesprächsinhalte seiner Nutzer, sondern verschleiert auch die dazugehörigen Metadaten – so ist es für Angreifer viel schwerer, zu entschlüsseln, wer hier gerade mit wem kommuniziert. Durch Reverse Engineering stellte Lewis ihren Nova-Dildo der Firma We-Vibe so ein, dass sie mit ihm über Bluetooth kommunizieren kann. Somit kann jeder, der die Ricochet-Adresse des Dildos kennt, dem Gerät Befehle senden. Der Befehl "/max" bringt den Dildo beispielsweise zum Vibrieren.Um die sichere Dildo-Kommunikation selbst zu testen, starteten wir eine Chat-Session mit dem Sexspielzeug und sendeten ein paar einfach Befehle. Anschließend schickte uns Lewis ein Video von dem vibrierenden Dildo. Den Code hat Lewis für jeden zugänglich auf Github hochgeladen,damit auch andere Dildo-Besitzer das Experiment machen können..Hinter dem Experiment steckt jedoch viel mehr, als nur eine unterhaltsame Fingerübung. In Zeiten, in denen Hersteller zunehmend Geräte entwickeln, die Daten sammeln und bei denen eklatante Sicherheitslücken gleich mitgeliefert werden, zeigt unser Versuch, dass man der Datensammelwut von Sexspielzeug-Herstellern nicht hilflos ausgeliefert ist. Denn auch elektronische oder mit dem Internet verbundene Sexspielzeuge können durchaus so hergestellt oder konfiguriert werden, dass die Privatsphäre der Nutzer nicht gefährdet wirdIhr Projekt hat die unabhängige Forscherin passenderweise auf den Namen "oniondildonics" getauft, in Anspielung auf die Adressen im Tor-Netzwerk, die standardmäßig auf .onion enden.

Den Code hat Lewis für jeden zugänglich auf Github hochgeladen,damit auch andere Dildo-Besitzer das Experiment machen können..Hinter dem Experiment steckt jedoch viel mehr, als nur eine unterhaltsame Fingerübung. In Zeiten, in denen Hersteller zunehmend Geräte entwickeln, die Daten sammeln und bei denen eklatante Sicherheitslücken gleich mitgeliefert werden, zeigt unser Versuch, dass man der Datensammelwut von Sexspielzeug-Herstellern nicht hilflos ausgeliefert ist. Denn auch elektronische oder mit dem Internet verbundene Sexspielzeuge können durchaus so hergestellt oder konfiguriert werden, dass die Privatsphäre der Nutzer nicht gefährdet wirdIhr Projekt hat die unabhängige Forscherin passenderweise auf den Namen "oniondildonics" getauft, in Anspielung auf die Adressen im Tor-Netzwerk, die standardmäßig auf .onion enden.

Ebenfalls auf Motherboard: Geheimnisse einer Sexautorin

Lewis' Experiment könnte für viele Verbraucher interessant sein. Schließlich verkaufen Immer mehr Hersteller Sexspielzeuge, die die Daten ihrer Nutzer sammeln oder die mit dem Internet verbunden sind. Im März erklärte sich We-Vibe bereit, umgerechnet 3,2 Millionen Euro zu zahlen, um sich mit erzürnten Kunden außergerichtlich zu einigen. Die Sexspielzeuge von We-Vibe hatten Nutzerdaten scheinbar ohne das Wissen der Kunden auf einen Remote Server hochgeladen. Im April berichtete Motherboard darüber, dass es Sicherheitsforschern gelungen war, die Kamera eines Vibrators zu hacken.Mit dem Code, den Lewis zur Verfügung stellt, können Besitzer von Sexspielzeugen ihre Privatsphäre und Identität nun selbst besser schützen. In einem Tweet schrieb Lewis, dass die einzigen Daten, die über ihr Programm aufgezeichnet werden könnten, die gesendeten Befehle und die Hidden-Service-Adresse des Absenders seien."Obwohl die Sex-Technologie momentan noch ein Nischen-Bereich ist, werden wir auch in diesem Gebiet bald mehr Entwicklungen sehen", erklärte Lewis gegenüber Motherboard. "Leider sieht es so aus, als ob sich auch bei internetfähigen Sexspielzeugen die gleichen Fehler wiederholen, die wir schon bei anderen Internet-of-Things Geräten gesehen haben – an Sicherheit und Privatsphäre wird immer nur im Nachhinein gedacht."

Anzeige

Anzeige

Ebenfalls auf Motherboard: Geheimnisse einer Sexautorin

Lewis' Experiment könnte für viele Verbraucher interessant sein. Schließlich verkaufen Immer mehr Hersteller Sexspielzeuge, die die Daten ihrer Nutzer sammeln oder die mit dem Internet verbunden sind. Im März erklärte sich We-Vibe bereit, umgerechnet 3,2 Millionen Euro zu zahlen, um sich mit erzürnten Kunden außergerichtlich zu einigen. Die Sexspielzeuge von We-Vibe hatten Nutzerdaten scheinbar ohne das Wissen der Kunden auf einen Remote Server hochgeladen. Im April berichtete Motherboard darüber, dass es Sicherheitsforschern gelungen war, die Kamera eines Vibrators zu hacken.Mit dem Code, den Lewis zur Verfügung stellt, können Besitzer von Sexspielzeugen ihre Privatsphäre und Identität nun selbst besser schützen. In einem Tweet schrieb Lewis, dass die einzigen Daten, die über ihr Programm aufgezeichnet werden könnten, die gesendeten Befehle und die Hidden-Service-Adresse des Absenders seien."Obwohl die Sex-Technologie momentan noch ein Nischen-Bereich ist, werden wir auch in diesem Gebiet bald mehr Entwicklungen sehen", erklärte Lewis gegenüber Motherboard. "Leider sieht es so aus, als ob sich auch bei internetfähigen Sexspielzeugen die gleichen Fehler wiederholen, die wir schon bei anderen Internet-of-Things Geräten gesehen haben – an Sicherheit und Privatsphäre wird immer nur im Nachhinein gedacht."